Flipper Zero vs. Laptop

Tidligere skrev jeg en blogg om hvor lett det er å bruke Flipper Zero for å klone et ansattkort. I del 2 av bloggserien om Flipper Zero vil jeg utforske videre hvordan en pentester kan bruke Flipper Zero til å utføre tvilsomme aktiviteter, for eksempel en fysisk sikkerhetstest. En fysisk sikkerhetstest innebærer en grundig inspeksjon av et bygg eller anlegg for å evaluere sikkerhetsnivået og identifisere potensielle sårbarheter som kan utnyttes av en angriper.

Hvorfor deler jeg dette?

Det jeg ønsker å gjøre er å skape mer bevissthet om hvor enkelt det er, og hvor lite innsats det krever, å utnytte sårbarheter med hjelp av Flipper Zero. Det å gjøre andre mennesker klar over hvor lett det kan være å få tilgang til informasjon man i utgangspunktet tenker er kryptert/gjemt, egentlig er. Jeg håper at de som leser dette innlegget kanskje får en annen forståelse av hvilke farer som eksisterer, og hvordan å unngå å bli et offer for dem.

Laptopen

Selskaper har en tendens til å ha en policy om å låse maskinen sin dersom man forlater pulten. Ofte er folk OBS på det og er nøye med at den blir låst (jeg er optimistisk). Men noen ganger kan det være at folk glemmer det.

Hvorfor er det så viktig at man låser maskinen sin når man ikke er til stede spør du deg selv?

I moderne systemer er det slik at man ikke kan få tilgang til noe data dersom man ikke er innlogget på sin bruker, så hvis du er på «Lock Screen», er det vanskelig å få noe tilgang til dataen som er på laptopen din. Laptopen din vil heller ikke akseptere noen koblinger som USB eller mobiltelefoner dersom man ikke er logget inn på brukeren sin. Dette er veldig viktig å vite fordi det er her en angriper kan komme og stjele alt av passord og data du har på laptopen din og sende det til sin egen mail. En angriper kan lage et såkalt «Script» for å kopiere alt av viktig informasjon du har på laptopen din og sende det over til seg selv ved et klikk.

På under 10 sekunder!

Windows eksempel

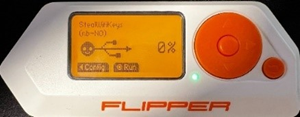

Hvorfor en Flipper Zero og ikke en vanlig USB?

Å lage en "Bad USB" med en vanlig USB er mer komplisert enn å bruke Flipper Zero, siden du må finne og laste ned programvare og tilpasse den til enheten din. Med Flipper Zero trenger du ikke å gjøre dette, da enhetsprogramvaren allerede er installert og kan enkelt programmeres til å utføre forskjellige oppgaver, inkludert å fungere som en "Bad USB". Når Flipper Zero er i "Bad USB" modus, vil den bli oppdaget som et tastatur og bli gjenkjent som en HID-enhet (Human Interface Device) av operativsystemet. Den vil ikke bli oppdaget som en trussel selv om den kan brukes til ondsinnede formål.

Hvordan fungerer dette?

Tenk deg dette scenarioet: Du sitter på kontoret og får lyst på en kopp kaffe, du reiser deg opp for å gå til kaffemaskinen, men glemmer å låse maskinen. Mens du er borte er du utsatt for at en ondsinnet hacker kobler seg til din maskin og kjører hele skriptet steg for steg.

Link til original-script på GitHub

Med noen justeringer i scriptet så er det mulig å kopiere alle Wi-Fi-passordene og sende det over til sin egen e-post og deretter slette dokumentet slikt at det ikke blir noen spor etterlatt på maskinen.

Etter justeringene vil skriptet se slik ut.

Hva er det som skjer når scriptet blir kjørt?

Flipper Zero brukes for å simulere tastetrykk og kjøre scriptet. Her er en forklaring på hva som skjer på maskinen din når man trykker på “Run”.

- Åpner opp PowerShell programmet. Kjører som administrator.

- Lager en streng med dagens dato og tidspunkt i formatet "d-M-y HHmmss".

- Opprett en variabel "userDir" som inneholder banen til brukerens profilmappe, legger til "WIFIPASSWORDS" og dato og klokkeslett.

- Oppretter en ny mappe på "userDir"-banen.

- Eksporterer Wi-Fi-passordene til en XML-fil i den nyopprettede mappen ved hjelp av netsh wlan-kommandoen.

- Komprimerer innholdet i den nyopprettede mappen til en ZIP-fil med Compress-Archive-kommandoen.

- Lagre et sikkert passord i variabelen "password" ved hjelp av ConvertTo-SecureString-kommandoen.

- Opprett en ny instans av PSCredential-objektet med e-postadressen og passordet som parametere.

- Send en e-post til e-postadressen med rapporten som vedlegg.

- Slett ZIP-filen som ble opprettet tidligere.

Dette skriptet blir da kjørt på under 10 sekunder!

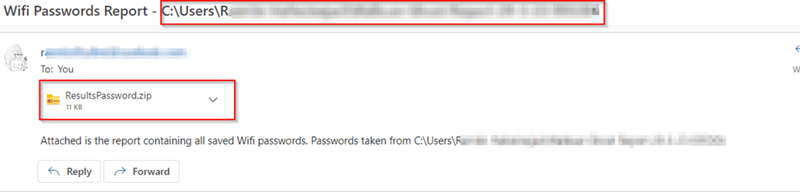

Emailen angriperen mottar vil se slikt ut og inneholder alle Wi-Fi passordene som har blitt kopiert.

Så hva kan gjøres for å mitigere denne typen angrep?

Det er forskjellige løsninger for å mitigere at denne typen angrep skjer. Det aller viktigste er å passe på å alltid låse maskinen din når du forlater pulten din. Selv om det virker som en enkel og grei handling så kan det være lett å glemme det i en travel hverdag (jeg selv har opplevd det). Så det er viktig å bevisstgjøre de ansatte om risikoen ved å forlate laptopen ulåst og la dem forstå konsekvensene av å la en angriper få tilgang til sensitive data.

Hurtigtaster for å låse maskinen:

Windows-tast + L (Windows)

Control-Command + Q (MacOS)

Man må også være forsiktig med hvem som kobler til laptopen din. Ikke la ukjente personer eller enheter koble til laptopen din. Vær forsiktig med å koble til enheter som USB-minne eller mobiltelefoner, spesielt hvis de ikke tilhører deg eller er ukjente.

Det er også lurt å begrense til tilgangen til USB-portene på laptopen. Dette kan, for eksempel, gjøres ved å bruke en programvare som hindrer uautorisert tilgang til USB-portene. Dette vil hindre at en angriper kan koble til en enhet som Flipper Zero og utføre et «Bad USB»-angrep.

Sist men ikke minst, bør man sørge for å ha regelmessige sikkerhetsoppdateringer og sørge for at maskinen din er konfigurert på en sikker måte. Dette kan inkludere ting som å begrense tilgangen til sensitiv informasjon, bruke passord som er sterke og endres regelmessig, og å bruke kryptering for å beskytte dataen.

Oppsummering

For å oppsummere, så kan det være veldig enkelt å utnytte en ulåst PC, spesielt når man har en Flipper Zero. Dette var et eksempel på hvordan man kan få tak i Wi-Fi passordene på en Windows maskin, men det er også like enkelt å gjøre det på et annet operativsystem, som MacOS for eksempel. For å hindre slik angrep finnes det forskjellige tiltak man kan gjøre, som for eksempel å låse PCen/laptopen når du forlater pulten. Det handler mest om å være klar over hva som er mulig å gjøre når en angriper får tilgang til en ulåst PC/laptop. Flipper Zero kan være et verktøy som bidrar til å avdekke slike sikkerhetsrisikoer, men det er opp til oss selv å faktisk følge sikkerhetstiltakene.

Videre

Har du noen gang lurt på hva som kan skje etter at en hacker har fått tak i passordet til ditt trådløse nettverk? I neste blogginnlegg vil vi utforske noen av de skremmende mulighetene som åpner seg for en ondsinnet hacker etter at de har fått tilgang til ditt WiFi-passord.

Ønsker du å finne ut mer om meg, klikk her.